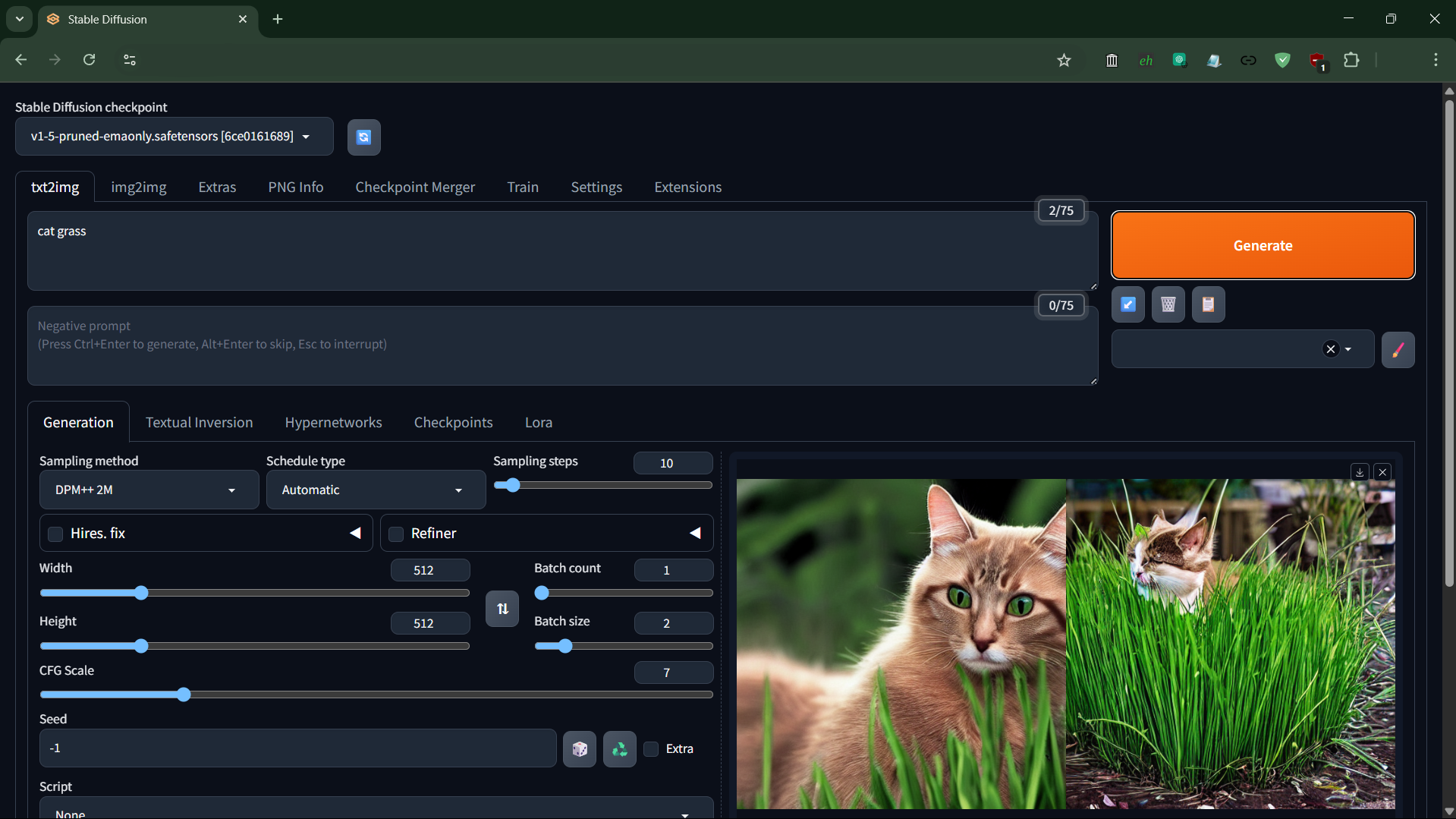

Stable Diffusion WebUI が AURにあった 🎨

この記事を作った動機 なんか最近 AUR に Stable Diffusion WebUIが出現していて気軽に試せそうだったのでインストールして使ってみたということがあった。 その過程で記録しておきたいことがあったので、Stable Diffusion WebUI の導入過程とともに記事を書こうと思った。 環境 System Details Report Report details Date generated: 2025-07-13 20:41:10 Hardware Information: Hardware Model: HP ProLiant DL60 Gen9 Memory: 32.0 GiB Processor: Intel® Xeon® E5-2620 v4 × 16 Graphics: Unknown ※ GTX1080ti Disk Capacity: 30.0 TB Software Information: Firmware Version: U15 OS Name: Arch Linux OS Build: rolling OS Type: 64-bit GNOME Version: 48 Windowing System: X11 Kernel Version: Linux 6.15.5-arch1-1 導入 yay コマンドでインストール yay -Sy stable-diffusion-webui コンフィグの場所 /etc/stable-diffusion-webui/webui.conf ...